在过去的 24 小时内,全世界都了解到聊天服务 Slack 和软件测试与交付公司 CircleCI 遭到严重破坏,尽管给出了这些公司不透明的措辞——分别是“安全问题”和“安全事件”——你会被原谅的因为认为这些事件是次要的。

在密码管理器 LastPass 披露其自身的安全故障两周后,密码管理器 LastPass 披露了其自身的安全故障:包含敏感数据的客户密码库被盗以加密和明文形式。目前尚不清楚这三起违规行为是否相关,但这肯定是有可能的。

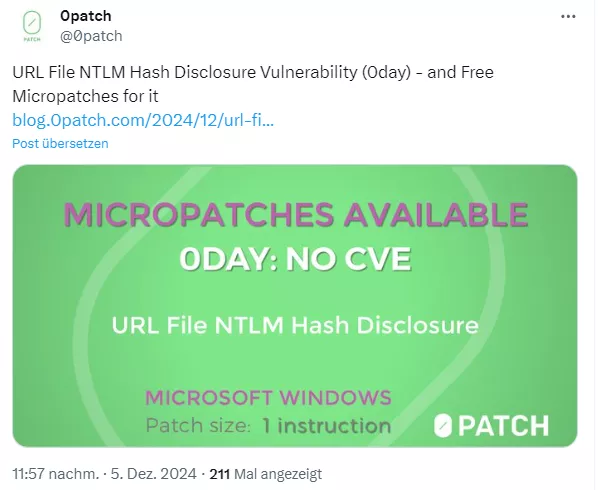

两个新的违规行为中最令人担忧的是 CircleCI。周三晚上,该公司报告了一起“安全事件”,促使其建议客户轮换他们存储在服务中的“所有秘密”。该警报还通知客户,它已使他们的项目 API 令牌失效,这一事件要求他们经历更换它们的麻烦。

CircleCI 表示,超过100 万开发人员使用它来支持30,000 个组织,并运行近 100 万个日常工作。所有这些秘密的潜在暴露——可能是登录凭证、访问令牌,谁知道还有什么——可能对整个互联网的安全造成灾难性的后果。

缺乏透明度

CircleCI 仍然对到底发生了什么守口如瓶。它的公告从未使用过“违反”、“妥协”或“入侵”等词,但几乎可以肯定这就是发生的事情。图表 A 是声明:“在这一点上,我们确信我们的系统中没有活跃的未经授权的行为者”,这表明网络入侵者早些时候很活跃。图表 B:建议客户在 12 月 21 日至 1 月 4 日期间检查内部日志以了解是否存在未经授权的访问。

将这些陈述放在一起,可以毫不夸张地怀疑威胁行为者在 CircleCI 的系统内活跃了两周。有足够的时间来收集难以想象数量的一些行业最敏感的数据。

与此同时,Slack 的建议同样不透明。它的日期是 12 月 31 日,但互联网档案馆直到五天后的星期四才看到它。很明显,Slack 并不急于让该活动广为人知。

与 CircleCI 的披露一样,Slack 警报也避开了具体的语言,而是使用被动短语“被盗和滥用”,但没有说明具体情况。更加直率的是:该公司在帖子中嵌入了 HTML 标签,试图阻止搜索引擎索引警报。

在获得 Slack 员工令牌后,攻击者滥用这些令牌来访问公司的外部 GitHub 帐户。入侵者从那里下载私有代码存储库。该公告强调其客户没有受到影响,并且“威胁行为者没有访问 Slack 环境的其他区域,包括生产环境,他们也没有访问其他 Slack 资源或客户数据。”

客户应在声明中加入大量盐水。还记得8 月份的 LastPass 公告吗?它也使用了不透明的短语“安全事件”并表示“没有访问客户数据”,只是为了揭示 2022 年最后一个主要工作日的真实程度。如果 Slack 或 CircleCI 更新其公告也就不足为奇了披露对客户数据或其网络更敏感部分的进一步访问。

入侵供应链

也有可能部分或所有这些违规行为是相关的。互联网依赖于由内容分发网络、身份验证服务、软件开发工具制造商和其他公司组成的庞大生态系统。威胁行为者经常入侵一家公司,并使用他们获得的数据或访问权限来破坏该公司的客户或合作伙伴。

8 月安全提供商 Twilio的漏洞就是这种情况,导致 Okta、Signal、DoorDash 和其他130 多家公司遭到破坏。

2020 年最后几天发生了类似的事情,当时黑客入侵了 Solar Winds,控制了其软件构建系统,并用它感染了大约40 名 Solar Winds 客户。

目前,人们应该为他们所依赖的公司的额外披露做好准备。检查内部系统日志中的可疑条目、启用多因素身份验证和修补网络系统始终是好主意,但鉴于当前事件,应加快采取这些预防措施。还值得检查日志中是否有任何与 IP 地址 54.145.167.181 的联系,一位安全从业者表示这与 CircleCI 漏洞有关。

人们还应该记住,尽管公司保证透明度,但他们简洁、措辞谨慎的披露旨在隐藏更多内容。