数以千计的 Citrix ADC 和网关部署仍然容易受到供应商最近几个月修复的两个严重安全问题的影响。

第一个缺陷是CVE-2022-27510,已于 11 月 8 日修复。它是一种影响两种 Citrix 产品的身份验证绕过。攻击者可以利用它获得对设备的未授权访问、执行远程桌面接管或绕过登录暴力破解保护。

第二个漏洞被追踪为CVE-2022-27518,于 12 月 13 日披露并修补。它允许未经身份验证的攻击者在易受攻击的设备上执行远程命令并控制它们。

当 Citrix 发布安全更新来修复它时,威胁参与者已经在利用 CVE-2022-27518。

今天,NCC Group 的 Fox IT 团队的研究人员报告说,虽然大多数面向公众的 Citrix 端点已更新为安全版本,但仍有数千个端点容易受到攻击。

查找易受攻击的版本

Fox IT 分析师于 2022 年 11 月 11 日扫描了网络,发现共有 28,000 台 Citrix 服务器在线。

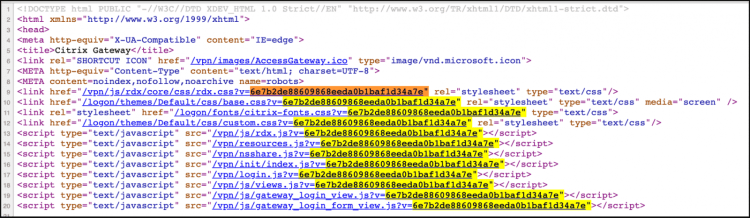

为了确定有多少暴露的漏洞容易受到这两个缺陷的影响,研究人员必须了解它们的版本号,该版本号未包含在服务器的 HTTP 响应中。

尽管如此,响应携带了类似 MD5 哈希的参数,可用于将它们与 Citrix ADC 和 Gateway 产品版本进行匹配。

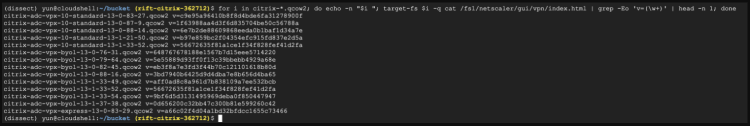

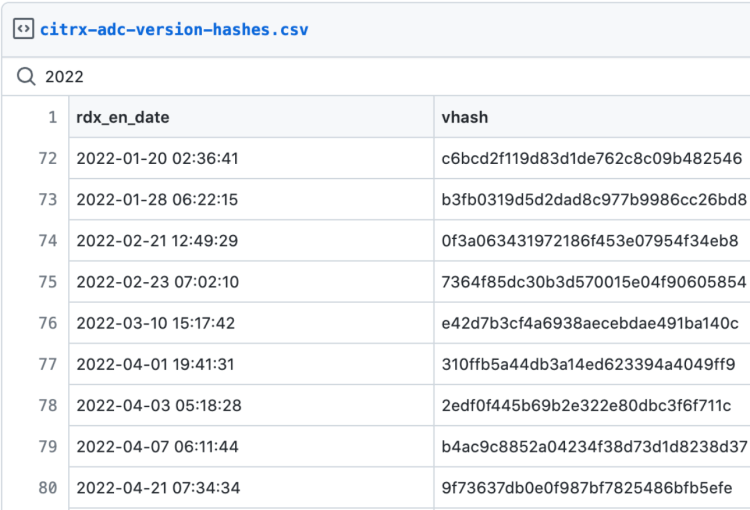

因此,该团队在 VM 上下载并部署了他们可以从 Citrix、Google Cloud Marketplace、AWS 和 Azure 获取的所有 Citrix ADC 版本,并将哈希值与版本相匹配。

对于无法与来源版本匹配的哈希值,研究人员求助于确定构建日期并据此推断出它们的版本号。

这进一步减少了未知版本(孤立哈希)的数量,但总的来说,大多数哈希都与特定的产品版本相关联。

数以千计易受攻击的 Citrix 服务器

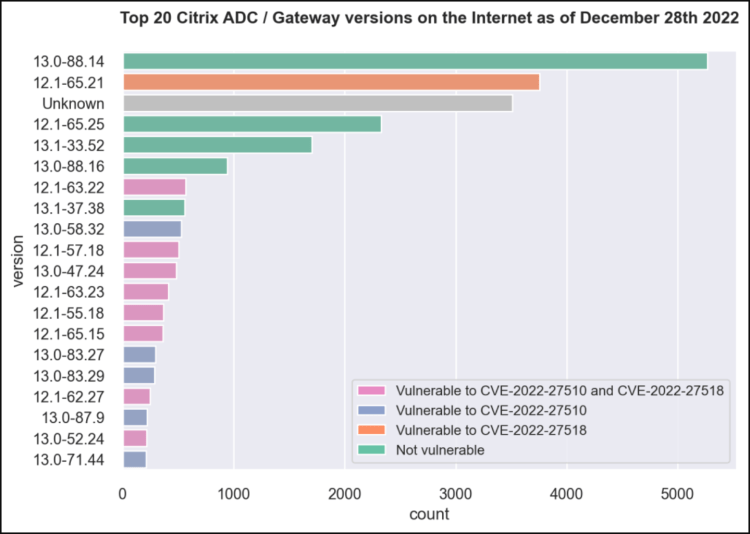

最终结果总结如下图,表明截至2022年12月28日,大部分在13.0-88.14版本上,不受这两个安全问题的影响。

第二受欢迎的版本是 12.1-65.21,如果满足某些条件,则容易受到 CVE-2022-27518 的攻击,该版本在 3,500 个端点上运行。

这些机器可利用的要求要求使用 SAML SP 或 IdP 配置,这意味着并非所有 3,500 个系统都容易受到 CVE-2022-27518 的攻击。

然后有超过 1,000 台服务器容易受到 CVE-2022-27510 的影响,大约 3,000 个端点可能容易受到这两个严重错误的影响。

返回具有未知 Citrix 版本号的哈希的检测排在第三位,超过 3,500 台服务器,这些服务器可能会或可能不会受到任何一个漏洞的影响。

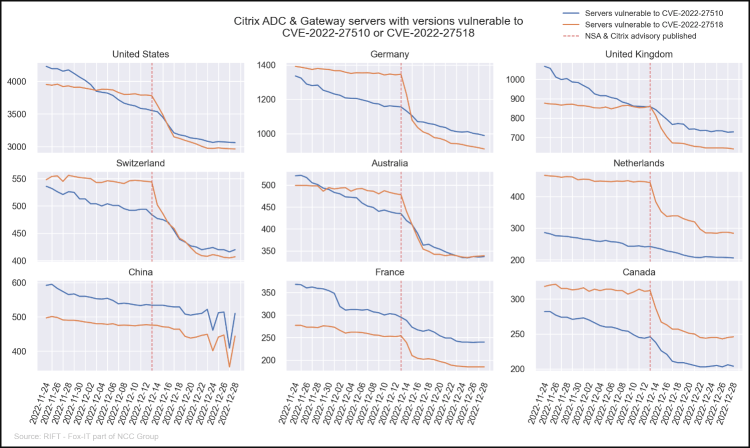

在补丁速度上,美国、德国、加拿大、澳大利亚、瑞士等国对发布相关安全公告反应迅速。

Fox IT 团队希望其博客将有助于提高 Citrix 管理员的意识,他们尚未针对最近的严重缺陷应用安全更新,统计数据强调仍有许多工作要做才能弥补所有安全漏洞。