微软因其披露最近安全漏洞的方式而面临批评,该漏洞暴露了一家安全公司所说的 2.4 TB 数据,其中包括五年内 65,000 名当前或潜在客户的已签署发票和合同、联系信息和电子邮件。

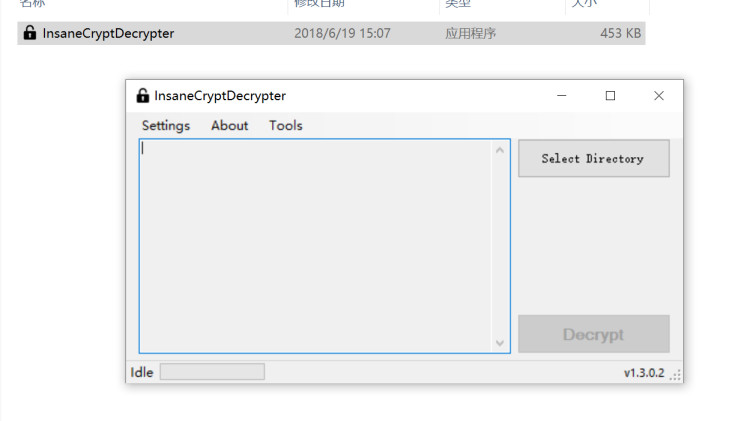

根据安全公司 SOCRadar 周三公布的披露,这些数据跨越 2017 年至 2022 年 8 月。这些数据包括执行证明和工作文件声明、用户信息、产品订单/报价、项目详细信息、个人身份信息,以及可能泄露知识产权的文件。SOCRadar 表示,它在单个数据桶中发现了该信息,该信息是Azure Blob Storage配置错误的结果。

微软不能,或者微软不会?

微软周三发布了自己的披露,称这家安全公司“大大夸大了这个问题的范围”,因为一些暴露的数据包括“重复信息,多次引用相同的电子邮件、项目和用户”。进一步使用“问题”一词作为“泄漏”的委婉说法,微软还表示:“该问题是由端点上的无意错误配置引起的,该端点未在整个微软生态系统中使用,并且不是安全漏洞的结果。 ”

440 字的帖子缺少基本信息,其中包含关键细节,例如对泄露数据的更详细描述,或者微软真正认为有多少当前或潜在客户受到影响。相反,该帖子指责 SOCRadar 使用了微软不同意的数字,并包含了一个人们可以用来确定他们的数据是否在暴露的存储桶中的搜索引擎。(安全公司此后限制了对该页面的访问。)

当一位受影响的客户联系微软询问他们组织的哪些具体数据被泄露时,得到的答复是:“我们无法提供此问题中的具体受影响数据。” 当受影响的客户提出抗议时,微软支持工程师再次拒绝了。

批评者还指责微软直接通知受影响的人的方式。该公司通过消息中心联系受影响的实体,消息中心是微软用来与管理员沟通的内部消息系统。并非所有管理员都能够访问此工具,因此很可能有些通知已经看不见了。Twitter 上显示的直接消息还显示,微软表示,法律并未要求该公司向当局披露这一失误。

独立研究员凯文博蒙特在推特上写道:“微软无法(阅读:拒绝)告诉客户获取了哪些数据,并且显然没有通知监管机构——这是一项法律要求——具有严重拙劣回应的标志。 ” “我希望不是。”

他继续发布屏幕截图,记录暴露的数据已 在Grayhat Warfare上公开数月,这是一个扫描并存储公开存储桶中暴露数据的数据库。

正如 Beaumont 发布的 Grayhat Warfare 图片所示,缓存的数据包括数字签名的合同和采购订单。他说,其他暴露的数据包括“来自美国 .gov 的电子邮件、谈论 O365 项目、金钱等”。它还包括有关 CNI的信息,CNI是关键国家基础设施的缩写。

除了对微软披露泄密方式的批评外,该事件还引发了对微软数据保留政策的质疑。通常,多年前的数据对潜在犯罪分子的好处大于对持有它的公司的好处。在这种情况下,最好的办法通常是定期销毁数据。

微软没有立即回复寻求对此故事发表评论的电子邮件。

过去五年中的潜在或实际 Microsoft 企业客户应查看上面链接的两篇博客文章,并查看消息中心以获取任何暴露通知。如果组织受到影响,工作人员应注意诈骗、网络钓鱼电子邮件或其他利用暴露信息的尝试。