绰号 ProxyNotShell 的新漏洞利用了最近发布的 Microsoft 服务器端请求伪造 (SSRF) 漏洞 CVE-2022-41040 和第二个漏洞 CVE-2022-41082,该漏洞允许远程代码执行 (RCE) PowerShell 可供身份不明的攻击者使用。

这种新的零日滥用风险基于 ProxyShell,利用了类似于 2021 年 ProxyShell 攻击中使用的链式攻击,该攻击利用了多个漏洞的组合 – CVE-2021-34523、CVE-2021-34473 和 CVE-2021- 31207 – 允许远程参与者执行任意代码。

尽管使用它们的攻击可能很严重,但 ProxyShell 漏洞仍然在 CISA 的 2021 年经常被利用的漏洞列表中。

认识 ProxyNotShell

记录于 2022 年 9 月 19 日,CVE-2022-41082 是针对 Microsoft 的 Exchange Server 的攻击媒介,可实现低复杂性和低权限要求的攻击。受影响的服务(如果易受攻击)使经过身份验证的攻击者能够利用现有的交换 PowerShell 破坏底层交换服务器,这可能导致完全破坏。

借助同样于 2022 年 9 月 19 日记录的另一个微软漏洞 CVE-2022-41040,攻击者可以远程触发 CVE-2022-41082 远程执行命令。

尽管用户需要具有访问 CVE-2022-41040 的权限,这应该会限制攻击者对漏洞的可访问性,但所需的权限级别很低。

在撰写本文时,微软尚未发布补丁,但建议用户添加阻止规则作为缓解措施。

这两个漏洞都是在对名为 GTSC 的越南组织 GTSC 的主动攻击中发现的,该组织允许攻击者访问他们的一些客户端。尽管这两个漏洞本身都不是特别危险,但将它们链接在一起的漏洞利用可能会导致灾难性的漏洞。

链接的漏洞可能使外部攻击者能够直接从组织的服务器读取电子邮件,从而能够通过 CVE-2022-41040 远程执行代码破坏组织,并在组织的 Exchange Server 上植入恶意软件,并使用 CVE-2022-41082。

尽管攻击者似乎需要某种级别的身份验证来激活链式漏洞利用,但所需的确切身份验证级别(被微软评为“低”)尚未明确。然而,这种所需的低身份验证级别应该可以有效地防止针对全球每台 Exchange 服务器的大规模自动攻击。这有望防止 2021 年 ProxyShell 崩溃的重演。

然而,在给定的 Exchange 服务器上找到一个有效的电子邮件地址/密码组合应该不会太困难,而且,由于这种攻击绕过 MFA 或 FIDO 令牌验证以登录到 Outlook Web Access,因此一个被破坏的电子邮件地址/密码组合就是全部这是需要的。

缓解 ProxyNotShell 暴露

在撰写本文时,微软尚未发布补丁,但建议用户添加阻止规则作为未知功效的缓解措施。

阻止传入包含关键断言的 Exchange 服务器的流量也是一种选择,但只有在这种措施不会影响重要操作并且理想情况下应该被视为等待 Microsoft 发布经过验证的补丁程序的临时措施时才可行。

评估 ProxyNotShell 暴露

由于当前的缓解选项要么具有未经验证的功效,要么可能会损害操作的顺利运行,因此评估 ProxyNotShell 的暴露程度可能会阻止采取潜在的破坏性不必要的预防措施,或者指出哪些资产要抢先迁移到未暴露的服务器。

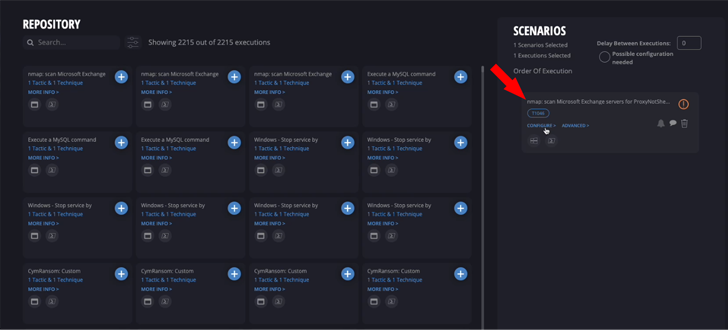

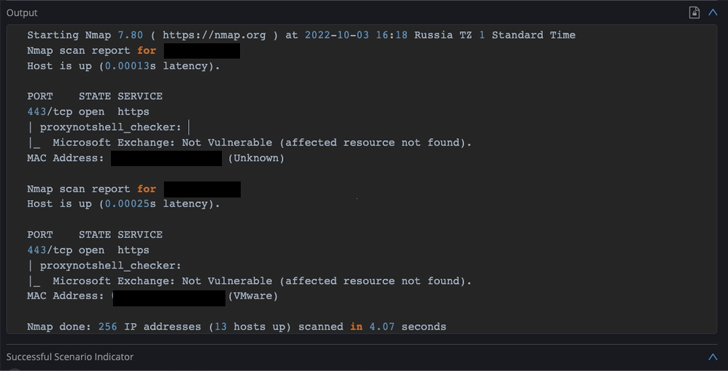

Cymulate 研究实验室为 ProxyNotShell 开发了一种定制评估,使组织能够准确估计他们对 ProxyNotShell 的暴露程度。

ProxyNotShell 攻击向量已添加到高级场景模板中,在您的环境中运行它会产生必要的信息来验证是否暴露于 ProxyNotShell。

在 Microsoft 提供经过验证的补丁程序之前,评估 ProxyNotShell 的暴露情况以准确评估哪些服务器是潜在目标是准确评估哪些资产暴露并设计具有最大影响的有针对性的先发制人措施的最具成本效益的方法。