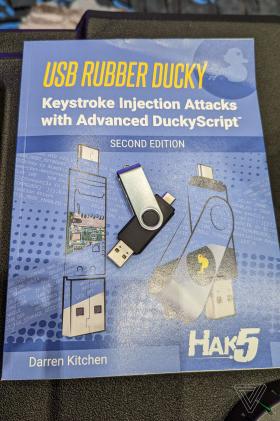

USB Rubber Ducky 卷土重来。

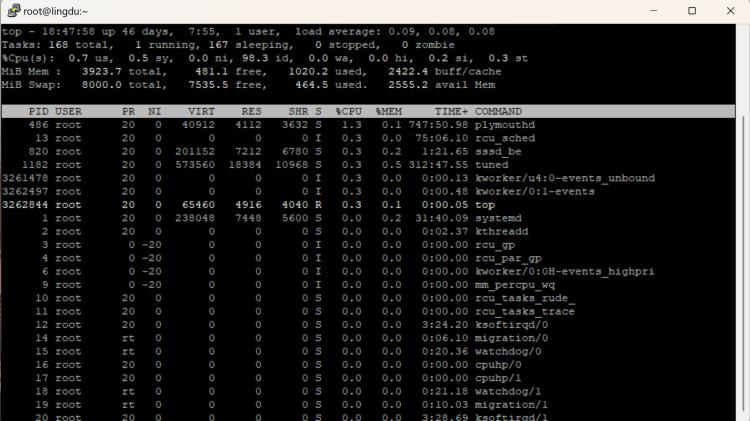

备受喜爱的黑客工具有一个新的化身,发布时间恰逢今年的Def Con 黑客大会,创作者 Darren Kitchen 随时向The Verge解释它。我们测试了一些新功能,发现最新版本比以往任何时候都更加危险。

它是什么?

在人眼看来,USB Rubber Ducky 看起来就像一个不起眼的 USB 闪存驱动器。但是,将其插入计算机,机器将其视为 USB 键盘——这意味着它接受来自设备的击键命令,就好像一个人正在输入它们一样。

“它键入的所有内容都受到与用户信任程度相同的信任,”Kitchen 告诉我,“因此它利用了内置的信任模型,计算机被教导信任人类。计算机知道人类通常通过点击和打字与它进行交流。”

![图片[1]-新的 USB Rubber Ducky 攻击性更强! 比以往任何时候都更危险-零度博客](https://www.freedidi.com/wp-content/uploads/2022/08/maxresdefault.jpg)

最初的 Rubber Ducky 于 10 多年前发布,并成为黑客的最爱(它甚至出现在Mr. Robot场景中)。从那时起已经进行了许多增量更新,但最新的 Rubber Ducky 通过一系列新功能实现了飞跃,使其比以前更加灵活和强大。

它能做什么?

使用正确的方法,可能性几乎是无穷无尽的。

以前版本的 Rubber Ducky 已经可以进行攻击,例如创建一个虚假的 Windows 弹出框来获取用户的登录凭据,或者让 Chrome 将所有保存的密码发送到攻击者的网络服务器。但这些攻击必须针对特定的操作系统和软件版本精心设计,并且缺乏跨平台工作的灵活性。

最新的 Rubber Ducky 旨在克服这些限制。它附带了对 DuckyScript 编程语言的重大升级,该语言用于创建 Rubber Ducky 将输入目标机器的命令。虽然以前的版本主要限于编写击键序列,但 DuckyScript 3.0 是一种功能丰富的语言,允许用户编写函数、存储变量和使用逻辑流控制(即,如果这样……那么那样)。

这意味着,例如,新的 Ducky 可以运行测试以查看它是否已插入 Windows 或 Mac 机器,并有条件地执行适用于每个机器的代码,或者如果连接到错误的目标则禁用自身。它还可以生成伪随机数,并使用它们在击键之间添加可变延迟,以获得更人性化的效果。

也许最令人印象深刻的是,它可以从目标机器窃取数据,方法是以二进制格式对其进行编码,并通过旨在告诉键盘何时 CapsLock 或 NumLock LED 应该亮起的信号传输数据。使用这种方法,攻击者可以将其插入几秒钟,告诉某人“对不起,我猜 USB 驱动器坏了”,然后在保存所有密码的情况下将其取回。

威胁有多大?

简而言之,这可能是一个大问题,但对物理设备访问的需求意味着大多数人没有成为目标的风险。

据 Kitchen 介绍,新款 Rubber Ducky 是他的公司在 Def Con 上最抢手的产品,Hak5 带到会议上的 500 台左右在第一天就售罄。可以肯定地说,数百名黑客已经拥有一个,而且需求可能会持续一段时间。

它还附带一个在线开发套件,可用于编写和编译攻击载荷,然后将它们加载到设备上。该产品的用户很容易与更广泛的社区建立联系:网站的“有效负载中心”部分使黑客可以轻松分享他们创建的内容,并且 Hak5 Discord 也很活跃,提供对话和有用的提示。

以每单位 59.99 美元的价格,对于大多数人来说批量分发太贵了——所以除非已知它是敏感目标的聚会场所,否则不太可能有人将其中的一小部分散落在你最喜欢的咖啡馆里。也就是说,如果您打算插入在公共场所发现的 USB 设备,请三思而后行……

我可以自己用吗?

该设备使用起来相当简单,但是如果您没有任何编写或调试代码的经验,那么有些事情可能会让您感到困惑。在 Mac 上进行测试时,有一段时间我无法让 Ducky 输入 F4 键打开启动板,但我在使用不同的Apple 键盘设备 ID识别自己后修复了它。

从那时起,我可以编写一个脚本,以便在插入时,Ducky 会自动启动 Chrome,打开一个新的浏览器窗口,导航到The Verge的主页,然后再次快速关闭它——所有这些都不需要来自笔记本电脑用户。仅仅几个小时的测试和一些可以很容易地修改来做一些比浏览技术新闻更邪恶的事情还不错。