![图片[1]-传播约 14 个月的恶意程序在 Mac 苹果设备上安装系统后门-零度博客](https://www.freedidi.com/wp-content/uploads/2022/02/backdoor2-800x450-1.jpeg)

Door in a wall in a black room textured with hexagons leading to a computer code background 3D illustration backdoor concept (Door in a wall in a black room textured with hexagons leading to a computer code background 3D illustration backdoor concep

被称为 UpdateAgent 的 Mac 恶意软件已经传播了一年多,随着其开发人员添加新的花里胡哨,它变得越来越恶毒。新增内容包括推送一个激进的第二阶段广告软件有效载荷,该有效载荷在受感染的 Mac 上安装持久后门。

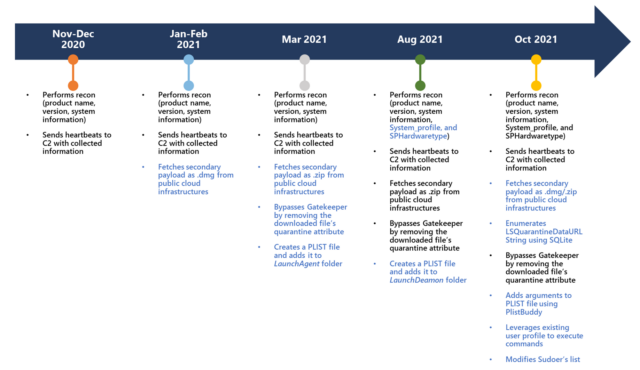

UpdateAgent 恶意软件家族最迟于 2020 年 11 月或 2020 年 12 月开始传播,作为一种相对基本的信息窃取者。它收集了产品名称、版本号和其他基本系统信息。它的持久性方法——即每次 Mac 启动时运行的能力——也相当初级。

中间人攻击

微软周三表示,随着时间的推移,UpdateAgent 变得越来越先进。除了发送到攻击者服务器的数据外,该应用程序还发送“心跳”,让攻击者知道恶意软件是否仍在运行。它还安装称为 Adload 的广告软件。

微软研究人员写道:

安装广告软件后,它会使用广告注入软件和技术拦截设备的在线通信,并通过广告软件运营商的服务器重定向用户流量,将广告和促销信息注入网页和搜索结果。更具体地说,Adload 通过安装网络代理来劫持搜索引擎结果并将广告注入网页,从而利用中间人 (PiTM) 攻击,从而将广告收入从官方网站持有者那里吸走给广告软件运营商。

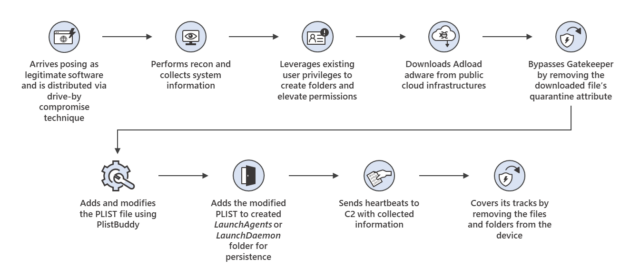

Adload 也是一种异常持久的广告软件。除了收集发送到攻击者的 C2 服务器的系统信息外,它还能够打开后门来下载和安装其他广告软件和有效负载。考虑到 UpdateAgent 和 Adload 都能够安装额外的有效负载,攻击者可以利用其中一个或两个向量在未来的活动中潜在地向目标系统提供更危险的威胁。

在安装广告软件之前,UpdateAgent 现在会删除一个名为Gatekeeper的 macOS 安全机制添加到下载文件的标志。(Gatekeeper 确保用户收到新软件来自 Internet 的警告,并确保该软件与已知的恶意软件不匹配。)虽然这种恶意功能并不新颖——2017年的Mac 恶意软件做了同样的事情——但它的合并进入 UpdateAgent 表示恶意软件正在正常开发中。

UpdateAgent 的侦察功能已扩展到收集系统配置文件和SPHardwaretype数据,其中包括揭示 Mac 的序列号。该恶意软件还开始修改 LaunchDaemon 文件夹,而不是之前的 LaunchAgent 文件夹。虽然更改要求 UpdateAgent 以管理员身份运行,但该更改允许木马注入以 root 身份运行的持久代码。

以下时间线说明了演变。

安装后,恶意软件会收集系统信息并将其发送到攻击者的控制服务器并采取许多其他操作。最新漏洞利用的攻击链如下所示:

微软表示,UpdateAgent 伪装成合法软件,例如视频应用程序或支持代理,通过弹出窗口或被黑客或恶意网站上的广告传播。微软没有明确说明,但显然用户必须被诱骗安装 UpdateAgent,在此过程中,Gatekeeper 会按设计工作。

在许多方面,UpdateAgent 的演变是整个 macOS 恶意软件领域的一个缩影:恶意软件继续变得更加先进。Mac 用户应该学习如何发现社会工程诱饵,例如浏览器窗口中出现的不请自来的弹出窗口,警告感染或未打补丁的软件。