不得不承认:虽然是粗暴蛮力的DDoS攻击,但攻击的威力越来越大。

![图片[1]-微软抵御破纪录的 3.47Tbps DDoS 攻击-零度博客](https://www.freedidi.com/wp-content/uploads/2022/01/ddos-750x421.jpg)

随着互联网攻击的进行,旨在使服务器脱机的数据洪流是最粗暴的,类似于一个野蛮的穴居人挥舞着一根棍子来打击他的对手。多年来,这些俱乐部变得越来越大。微软周四提供的新数据显示,这种增长看不到尽头。

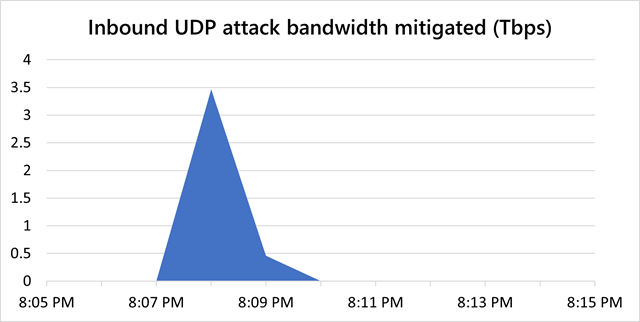

该公司的 Azure DDoS 保护团队表示,在 11 月,它抵御了行业专家所说的可能是有史以来最大的分布式拒绝服务攻击:每秒吞吐量为 3.47 TB 的垃圾数据洪流。创纪录的 DDoS 来自全球至少 10 个国家的 10,000 多个来源。

DDoS 军备竞赛

DDoS 针对亚洲一位身份不明的 Azure 客户,持续了大约两分钟。

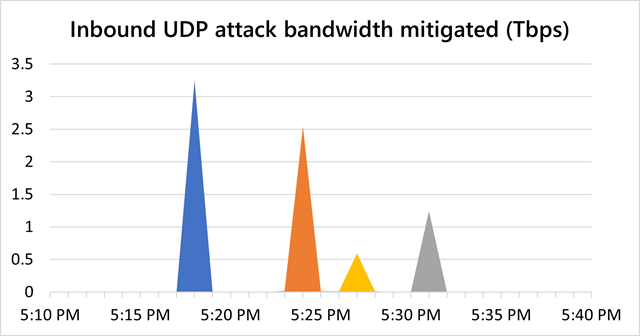

微软表示,接下来的一个月,Azure 抵御了另外两个怪物 DDoSe。第一个重达 3.25Tbps,分四次爆发,持续约 15 分钟。

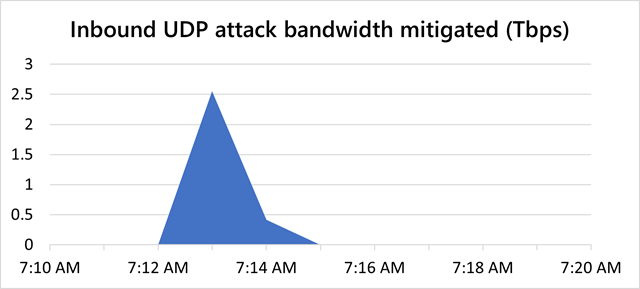

12 月 2 日的 DDoS 达到了 2.54Tbps 的峰值,持续了大约 5 分钟。

该记录超过了微软在 2021 年上半年缓解的 2.5Tbps 攻击。此前,最大的攻击之一是2.37Tbps,比 2018 年创下的记录增加了 35%。2020 年单独的 DDoS 产生了 8.09 亿个数据包每秒,这在当时也是一个记录。每秒数据包 DDoS 的工作方式是耗尽服务器的计算资源。相比之下,更传统的容量攻击会消耗目标网络或服务内部的可用带宽,或者在目标和 Internet 的其余部分之间获取可用带宽。3.7Tbps 攻击每秒发送大约 3.4 亿个数据包。

放大坏处

DDoS 攻击背后的不法分子有多种方法来提供更大的数据洪流。一种是增加受感染计算机、路由器或其他连接互联网的设备的数量,或者招募或破坏具有更多可用带宽的大型服务器。

另一种方法是实施 反射放大攻击。在这种攻击中,不法分子将他们的数据炮指向配置错误的互联网设备,导致该设备将更大的有效载荷重定向到最终目标。后一种方法主要是推动不断增长的 DDoS 军备竞赛的原因。

DDoSers 定期发现新的放大载体。2014 年,滥用 Internet 的网络时间协议 (NTP) 的攻击开始流行,当时该协议被用来使 Steam、Origin、Battle.net、EA 和其他大型游戏制造商的服务器下线。这种方法有助于将 吞吐量提高206 倍 ,这意味着终端设备交付的 1 GB 数据在达到其最终目标时达到 206 GB。2018 年,scofflaws 转向了 memcachd,这是一种用于加速网站和网络的数据库缓存系统。memcached 放大器可以提供高达原始大小 51,000 倍的攻击,使其成为迄今为止在野外使用的最大的放大方法。一年后,DDoSes 被使用 WS-Discovery 的设备反射出来,WS-Discovery 是一种广泛存在于网络连接摄像机、DVR 和其他物联网设备中的协议。

最近,DDoSers 滥用了Microsoft RDP,他们错误地配置了运行 CLDAP(无连接轻量级目录访问协议的缩写)的服务器和运行简单服务发现协议(或 SSDP)的Plex 媒体服务器。这可以将设备暴露给普通互联网。

造成严重破坏

可悲的是,互联网上充斥着数百万台配置错误的服务器,这些服务器使反射放大攻击成为可能。这些互联网滋扰在微软报告的 3.47Tbps 攻击中发挥了重要作用。

Mark Dehus 是安全公司 Lumen 的威胁情报总监,负责监督该公司的 Black Lotus Labs 团队。他在一封电子邮件中告诉 Ars:

3.47Tbps 攻击是我们所知道的最大攻击之一,报告的细节与我们在过去几个月中看到的许多趋势一致。大规模、多向量攻击的增加——我们也看到了——表明威胁参与者正变得越来越复杂,他们使用 CLDAP 等多种反射服务帮助他们有效地对整个互联网生态系统造成严重破坏。通过我们的网络可见性,我们正在积极识别和跟踪超过 11k 的唯一 CLDAP 反射器,这些反射器可能被用于 DDoS 攻击。

微软缓解的攻击来自大约 10,000 个来源,来自美国、中国、韩国、俄罗斯、泰国、印度、越南、伊朗、印度尼西亚和台湾等国家。攻击向量是使用 SSDP、CLDAP、NTP 和域名系统服务器在端口 80 上反射的大量用户数据报协议数据包。与此同时,12 月的 3.25Tbps 和 2.54Tbps 攻击是通过端口 80 和 443 进行的 UDP 泛洪攻击。

UDP 是一种通信协议,用于对时间特别敏感的传输,例如视频播放或 DNS 查找。它通过在数据传输之前不正式建立连接来加速通信。与更常见的传输控制协议不同,UDP 不会等待两台计算机之间通过握手建立连接,也不会检查对方是否正确接收数据。相反,它会立即将数据从一台机器发送到另一台机器。

由于 UDP 不需要握手,因此攻击者可以使用它来向目标服务器发送大量流量,而无需先获得该服务器开始传输的许可。UDP 泛洪通常会向目标系统上的多个端口发送大量数据报。反过来,目标系统必须发回相同数量的数据包以指示端口不可访问。最终,目标系统在压力下崩溃,导致合法流量被拒绝。

去年下半年,UDP 攻击占 Microsoft 看到的所有 DDoSe 的 55%,比 2021 年上半年增加了 16%。同时,TCP 攻击从 54% 下降到 19%。

UDP 常用于游戏和流媒体应用程序。不出所料,游戏公司是微软看到的首要目标。大多数攻击来自感染了开源Mirai 僵尸网络恶意软件和低容量 UDP 协议攻击的物联网设备。绝大多数是UDP欺骗洪水。一小部分使用 UDP 反射和放大,主要是 SSDP、memcached 和 NTP。

在周四的报告中,Azure 网络产品经理 Alethea Toh 写道:

游戏行业一直充斥着 DDoS 攻击,因为玩家经常不遗余力地取胜。尽管如此,我们看到更广泛的行业同样容易受到攻击,因为我们观察到金融机构、媒体、互联网服务提供商 (ISP)、零售和供应链等其他行业的攻击有所增加。

推荐评论

有点那个。

一般而言,DDoS 缓解公司在世界各地都有“防火墙”,这些“防火墙”接收旨在发送给客户服务器的数据,过滤掉“坏”数据,只将“好”数据转发到客户服务器。

这意味着例如来自美国来源、针对中国服务器的 DDoS 流量可能永远无法到达美国。

这些防火墙当然具有巨大的带宽和处理能力,能够处理 DDoS 数据量。

他们用来检测和阻止“坏”数据的规则和技术基本上与攻击一样多样化。

简单的例子:

通常,服务器从 Internet 看到的 NTP 数据包(UDP 源端口 123)非常少,因为 a) NTP 时间同步需要非常少的带宽 b) 服务器通常使用同一数据中心中的 NTP 服务器。

因此,当分布式防火墙看到大量发往客户端服务器的 NTP 数据包时,它就会丢弃它们。

还使用临时阻止来自 IP 的所有流量。这通常是“最后的手段”,因为有时您会从同一个 IP 获得合法和恶意流量。

几乎将其掉落在地板上,因此不会受到影响的应用程序。越明显,他们尝试根据源 IP 和端口等将其丢弃的越远(如果他们可以牺牲它,甚至是目标 IP)

有两个极端:

* 一百万的僵尸网络受感染的主机 Windows 工作站直接从虚假地址发送流量受到其上游的限制,这与家庭网络无关。更难阻止,但每个人的价值都很低,所以你*真的*必须有一个大池子才能利用

* 放大攻击将那些用更大数据包回复虚假地址(受害者)的人反弹那些小请求……但该数据包的源地址将是真实的(这是一个真正的回复,所以它不会伪造它),并且您能够反弹的主机池很可能要小得多。但是在网络上回复的服务器通常也有更大的连接。您需要一个小得多的池,但受害者更容易阻止并将块从您的核心网络推得更远,因为它来自真实地址。

这就是为什么你会看到两种策略都被使用的原因——更大的思维弯曲来自放大,但迟早可以管理。然而,如果某人拥有足够大的受感染主机池,他们可以让几乎无限期地耸耸肩变得更加困难,但很难赢得如此规模的记录……

以及基本的 DNS 放大攻击是什么样的?

coredns [25559]: [INFO] xxx.xxx.xxx.xxx:59825 – 1 “RRSIG IN Pizzaseo.com.udp 41 false 1200” 拒绝 qr,rd 30 0.000172023s

有人对 RRSIG IN 做了一个小请求,它将从 DNS-SEC 密钥信息中回复多达 1200 个字节,发给那个可怜的人。即使在这种情况下,我的 DNS 服务器也不会为他们解析,但他们仍然会收到 DNS REFUSED 错误。除了在我的服务器的情况下,如果它收到一些已知放大攻击的此类请求,它只会开始丢弃请求甚至不回复,因此我的服务器不会对它们造成任何痛苦,超过几个数据包。

有点那个。

一般而言,DDoS 缓解公司在世界各地都有“防火墙”,这些“防火墙”接收旨在发送给客户服务器的数据,过滤掉“坏”数据,只将“好”数据转发到客户服务器。

这意味着例如来自美国来源、针对中国服务器的 DDoS 流量可能永远无法到达美国。

这些防火墙当然具有巨大的带宽和处理能力,能够处理 DDoS 数据量。

他们用来检测和阻止“坏”数据的规则和技术基本上与攻击一样多样化。

简单的例子:

通常,服务器从 Internet 看到的 NTP 数据包(UDP 源端口 123)非常少,因为 a) NTP 时间同步需要非常少的带宽 b) 服务器通常使用同一数据中心中的 NTP 服务器。

因此,当分布式防火墙看到大量发往客户端服务器的 NTP 数据包时,它就会丢弃它们。

还使用临时阻止来自 IP 的所有流量。这通常是“最后的手段”,因为有时您会从同一个 IP 获得合法和恶意流量。

对于非容量 DDoS,大多数情况下是正确的。

现代 DDoS 缓解工具使用 netflow 作为检测的一部分,检测体积 UDP 攻击非常简单。然后他们使用 BGP flowspec 在路由器上部署过滤器 ACL,这些路由器能够缓解它们收到的任何内容。本质上,Azure 的峰值缓解能力是它们在其网络上拥有的所有边缘端口带宽的总和(边缘端口连接到 ISP 或 IXP 等第 3 方,并且它们直接连接到几乎所有较大的 ISP),很可能超过了这次大攻击。不过,个别链接可能已满。

对于非容量 DDoS,大多数情况下是正确的。

现代 DDoS 缓解工具使用 netflow 作为检测的一部分,检测体积 UDP 攻击非常简单。然后他们使用 BGP flowspec 在路由器上部署过滤器 ACL,这些路由器能够缓解它们收到的任何内容。本质上,Azure 的峰值缓解能力是它们在其网络上拥有的所有边缘端口带宽的总和(边缘端口连接到 ISP 或 IXP 等第 3 方,并且它们直接连接到几乎所有较大的 ISP),很可能超过了这次大攻击。不过,个别链接可能已满。

发现。补充一点,我认为 Azure 的“缓解能力”通常会参考网络周围数据中心中托管的清理设备的能力。在实践中,他们可以处理更多,因为取决于适当的缓解措施,如果使用黑名单、地理过滤等,他们还可以在网络边缘丢弃流量,但我认为容量通常被视为“你可以清理多少攻击流量” . 值得补充的是,当供应商谈论可能具有误导性的净缓解/清理能力时,也因为它没有考虑到您的地理位置,但这不应该成为主要云计算参与者的担忧。