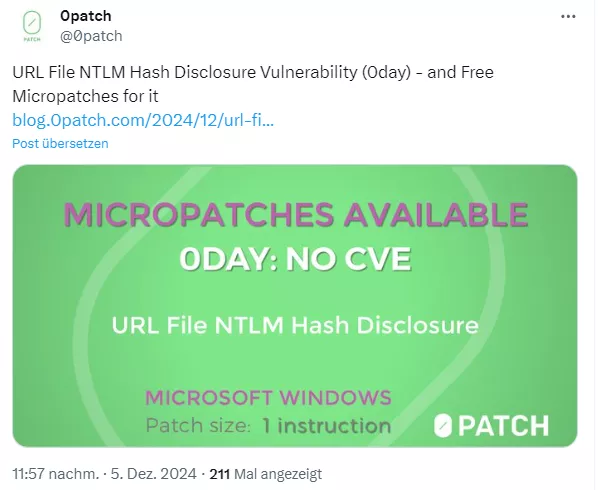

12 月 7 日消息,0patch 团队于 12 月 5 日发布公告,发现 Windows 系统存在一个高危零日漏洞,并推出了非官方修复补丁。

漏洞概述

该漏洞利用了 NTLM(NT LAN Manager)身份验证协议的缺陷。NTLM 是一种基于挑战/响应的身份验证协议,广泛用于 Windows 网络中,旨在提供身份验证、完整性和机密性保护。

漏洞危害

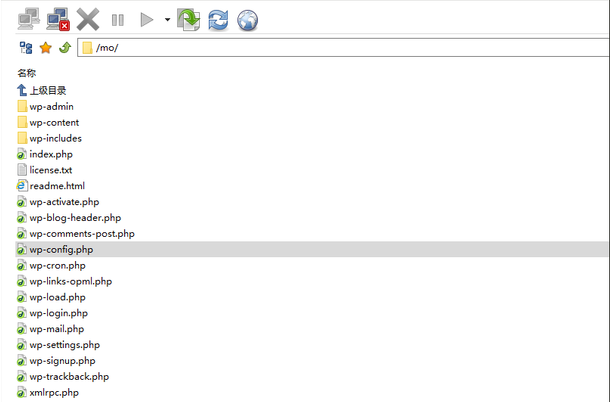

根据 0patch 团队的说明,攻击者仅需诱骗用户通过 Windows 文件管理器查看恶意文件(无需打开文件),即可窃取用户的 NTLM 凭据。

例如,当用户访问包含恶意文件的共享文件夹、USB 磁盘或“下载”目录时,攻击会强制建立与远程共享的出站 NTLM 连接,导致 Windows 自动发送已登录用户的 NTLM 哈希值。攻击者可利用这些哈希值破解用户登录名和明文密码。

影响范围

此漏洞影响包括 Windows 7、Windows Server 2008 R2 到最新的 Windows 11 24H2 和 Windows Server 2022 在内的所有 Windows 版本。

解决方案

- 非官方补丁

0patch 团队已为所有注册用户提供免费的微补丁,用户可前往 0patch 平台获取并安装。 - 临时措施

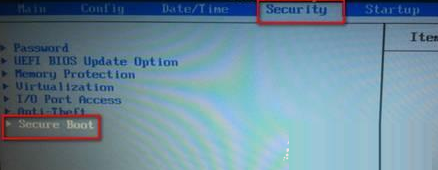

在微软官方发布修复补丁之前,用户可以通过以下方式防范攻击:- 禁用 NTLM 身份验证:通过组策略或修改注册表配置“安全设置” > “本地策略” > “安全选项”中的“网络安全: 限制 NTLM”策略。

补充说明

0patch 团队已向微软报告该漏洞,并承诺在微软发布官方修复补丁之前不会公开漏洞技术细节。

THE END