卡巴斯基实验室近日在博客中发布了一份关于 HZ Rat 后门程序的调查报告。该后门程序主要针对阿里巴巴旗下的企业通讯平台钉钉和腾讯旗下的即时通讯软件微信(本文提到的均为 PC 版或 Mac 版,不含手机版)。

HZ Rat 后门程序最初仅针对 Windows 系统,卡巴斯基此次发现的则是其专为 macOS 系统开发的新版本,目的依旧是收集机密信息。

值得关注的是,在病毒扫描平台 VirusTotal 上,HZ Rat 的样本并未被任何安全软件检测出问题(包括卡巴斯基在内)。该样本伪装成知名的加密隧道软件 OpenVPN Connect,以达到其隐藏目的。

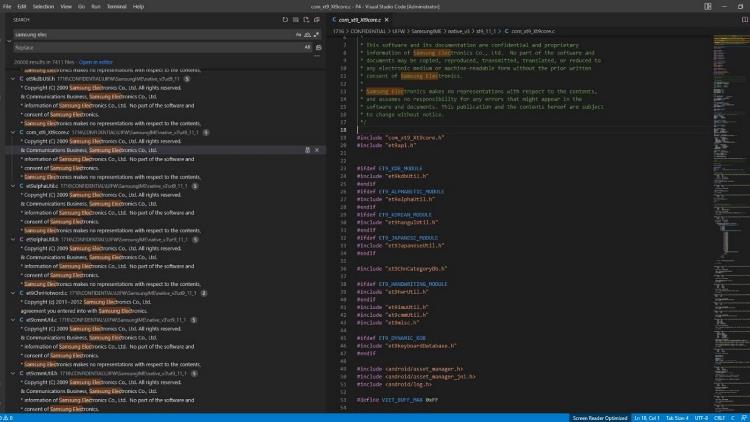

代码分析截图:

卡巴斯基在调查后发现,HZ Rat 后门程序具有以下特点:

- 收集 macOS 系统完整性保护(SIP)的状态。

- 收集本地 IP 地址。

- 收集蓝牙设备信息。

- 收集可用的 WiFi 网络及网卡信息,以及已连接的 WiFi 信息。

- 收集硬件规格。

- 收集存储信息。

- 获取应用清单。

- 收集微信的用户信息。

- 收集钉钉的用户和组织信息。

- 收集谷歌密码管理器的用户名和网站信息(Chrome 内置的密码管理器)。

针对微信的收集信息包括微信用户 ID、邮箱(如有)和电话号码,这些数据以纯文本形式存储在 userinfo.data 文件中。分析显示,HZ Rat 对钉钉更感兴趣,收集的信息包括用户所在企业/组织的名称、部门名称、用户名、公司邮箱地址和电话号码。

值得注意的是,在卡巴斯基分析期间,HZ Rat 并未执行将文件写入磁盘或将文件发送到服务器的命令。这表明攻击者目前可能正在为未来的攻击收集信息,因此他们的具体意图尚不明确。

最后值得一提的是,HZ Rat 后门程序被存储在游戏开发商米哈游的服务器上,URL 为:hxxp://vpn.mihoyo[.]com/uploads/OpenVPNConnect.zip。将文件放置在知名公司的域名下通常可以增加用户的信任度或绕过某些安全软件的拦截,但黑客如何将文件上传到米哈游的服务器仍然是个谜。按理说,米哈游这样的大型公司应该对服务器的管理非常严格。

THE END

![图片[1]-卡巴斯基曝光:钉钉、微信遭黑客入侵,米哈游服务器沦为帮凶!-零度博客](https://www.freedidi.com/wp-content/uploads/2024/09/1.webp)

![图片[2]-卡巴斯基曝光:钉钉、微信遭黑客入侵,米哈游服务器沦为帮凶!-零度博客](https://www.freedidi.com/wp-content/uploads/2024/09/105692.webp)

![图片[3]-卡巴斯基曝光:钉钉、微信遭黑客入侵,米哈游服务器沦为帮凶!-零度博客](https://www.freedidi.com/wp-content/uploads/2024/09/6eb4b5719d2841ddbf933e7f9573f490.webp)