四月份时有消息称,Telegram 桌面版存在一个高危安全漏洞,攻击者只需发送特制的媒体文件,就能在无需用户交互的情况下完成感染。这一漏洞依赖于 Telegram 默认开启的自动下载媒体文件功能。

今天,知名安全软件开发商 ESET 的研究人员披露了 Telegram 另一个高危安全漏洞。该漏洞至少在 6 月 6 日就被黑客发现并利用,直到 7 月 11 日,Telegram 才在 v10.14.5 版本中修复了该漏洞。

关于 Telegram 的零日漏洞:

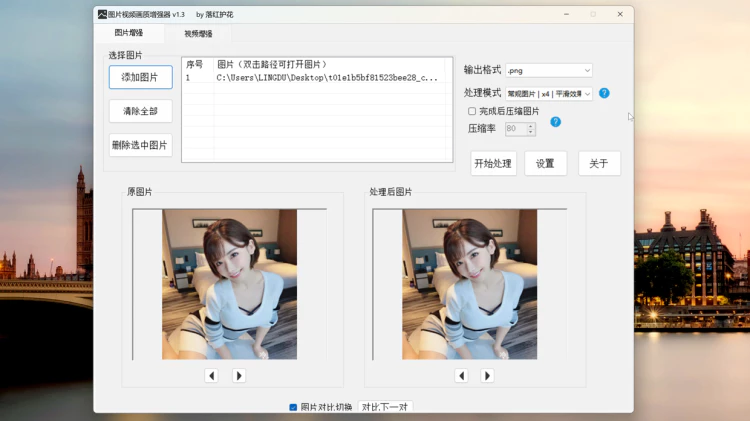

最初,ESET 的研究人员在一个俄语 XSS 黑客论坛上发现名为 Ancryno 的黑客在兜售这个漏洞。ESET 经过研究并制作 PoC 后确认该漏洞真实有效,且仅适用于 Telegram for Android 版。黑客可以创建特制的 APK 文件并将其发送给 Telegram 用户,这个文件会显示为嵌入式视频。如果 Telegram 开启了自动下载媒体文件功能,这个文件会被自动下载。

当用户尝试播放该视频时,Android 系统会弹出一个打开按钮,点击打开时会安装这个恶意的 APK 文件。前提是用户必须在设置中开启了安装未知来源的应用程序,否则系统会弹出提示告知用户正在尝试打开 APK 文件。

漏洞至少暴露五周才被修复:

尽管 ESET 的研究人员在 6 月 26 日就向 Telegram 披露了该漏洞,但修复时间仍然较长。Telegram 在 7 月 4 日回复 ESET 称正在调查,并于 7 月 11 日发布新版本完成修复。

从黑客发帖的 6 月 6 日开始到 7 月 11 日,超过一个月的时间内该漏洞都可以被利用。Telegram 未透露是否有黑客积极利用此漏洞展开攻击。该漏洞与 Telegram 桌面版出现的漏洞本质上类似,都是利用 Telegram API 的一些缺陷将特制文件伪装成媒体文件,从而实现自动下载。

在此建议 Telegram 用户关闭自动下载媒体文件功能,以避免类似漏洞的攻击。

![图片[1]-Telegram 的高危漏洞!暴露至少五周被黑客利用才被修复-零度博客](https://www.freedidi.com/wp-content/uploads/2024/07/Telegram_headpic.webp)